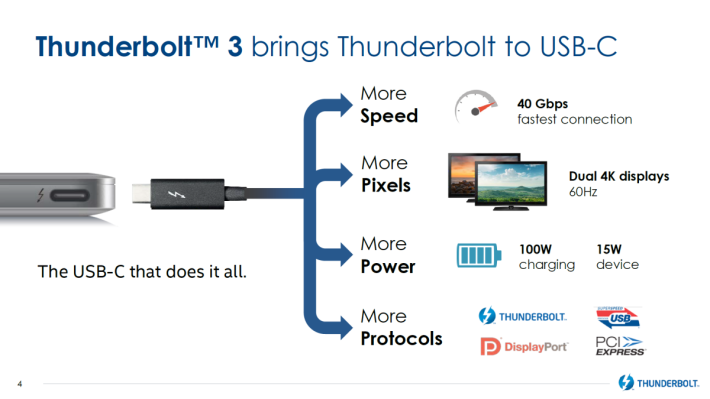

Thunderbolt 爆出 7 大驚人漏洞,攻擊者可以在鎖上電腦甚至硬碟已加密的情況下竊取資料,受影響的包括舊版獨立 Thunderbolt 端口,以至近年所採用、兼容 USB-C 的 Thunderbolt 3 端口, 2011 年至 2020 年發售採用 Thunderbolt 端口的電腦都無一倖免,重災區當年是多年來都採用 Thunderbolt 端口的 MacBook 筆電了。

漏洞是由保安專家 Björn Ruytenberg 揭發的,他發現問題出自 Intel 的 Thunderbolt 晶片身上,而且有 9 種破解方法,現時並沒有方法可以偵測到電腦已被入侵。「七宗罪」包括:

- 固件驗證方案不完善;

- 設備認證方案貧弱;

- 使用未經身份驗證的設備元數據;

- 可透過向後兼容性進行降級攻擊;

- 使用未經身份驗證的控制器配置;

- SPI 閃存接口缺陷;

- 沒有對 Boot Camp 進行 Thunderbolt 保安

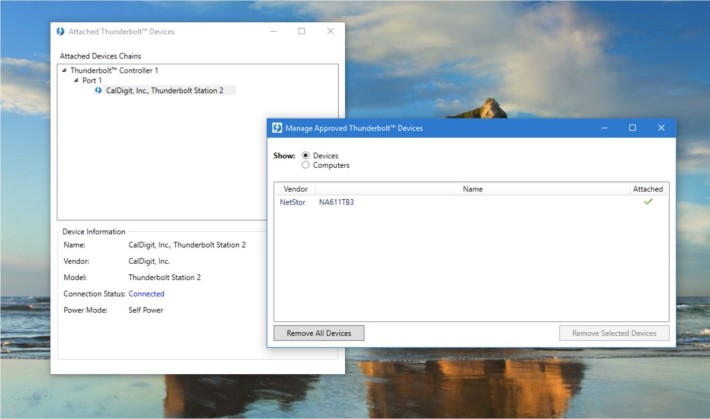

Björn Ruytenberg 以 Thunderspy 的名義在 YouTube 上貼上了兩段影片,一條影片顯示他利用上述漏洞 5 在 5 分鐘之內破解一部採用 Thunderbolt 端口的 Lenovo Thinkpad 的鎖定畫面,另一條影片就示範他如何利用漏洞 6 來完全關閉一部 Intel NUC 迷你電腦的 Thunderbolt 保安。

▼示範 1 :利用漏洞 5 在 5 分鐘之內破解採用 Thunderbolt 端口的 Lenovo Thinkpad 的鎖定畫面

[ot-video][/ot-video]

▼示範 2 :利用漏洞 6 來完全關閉 Intel NUC 迷你電腦的 Thunderbolt 保安

[ot-video][/ot-video]

Björn Ruytenberg 在文件中列舉出各漏洞的破解方法,每個破解方法都需要實質上拿到電腦連接電路板。不過從影片顯示破解過程只需 5 分鐘,所以不小心離開電腦一會,就有可能被入侵。

他已將漏洞報告通知了 Intel 和 Apple ,不過由於漏洞出於 Thunderbolt 晶片,現時不能透過軟件更新來解決問題。

其實今次已經不是第一次 Thunderbolt 被發現漏洞, 2019 年就被發現一個名為「 Thunderclap 」的漏洞。由於 Thunderbolt 3 將會整合到 USB 4 規格中,保安專家指 USB 4 控制器和裝置可能都會有同樣的漏洞,需要在 USB 4 控制器推出時進行詳細的檢查。